Du bon usage de l'informatique

Concepts de base

- Une donnée ca se duplique, ca se chiffre, ca s’efface.

- Plus une solution est connue, plus elle porte une cible énorme sur le dos.

- Si c’est gratuit C’est vous le produit.

- Un secret partagé n’est plus un secret.

- L’attaquant a toujours une longueur d’avance.

Exemples

Le réseau local

Votre réseau avant

Dans un réseau local il y avait :

- Moins d’une dizaine de machines accedant à internet

- une dizaine de protocoles

- Une dizaine d’applications

- 512Ko de transit (ADSL)

Avant on pouvait envisager de faire confiance à son réseau interne.

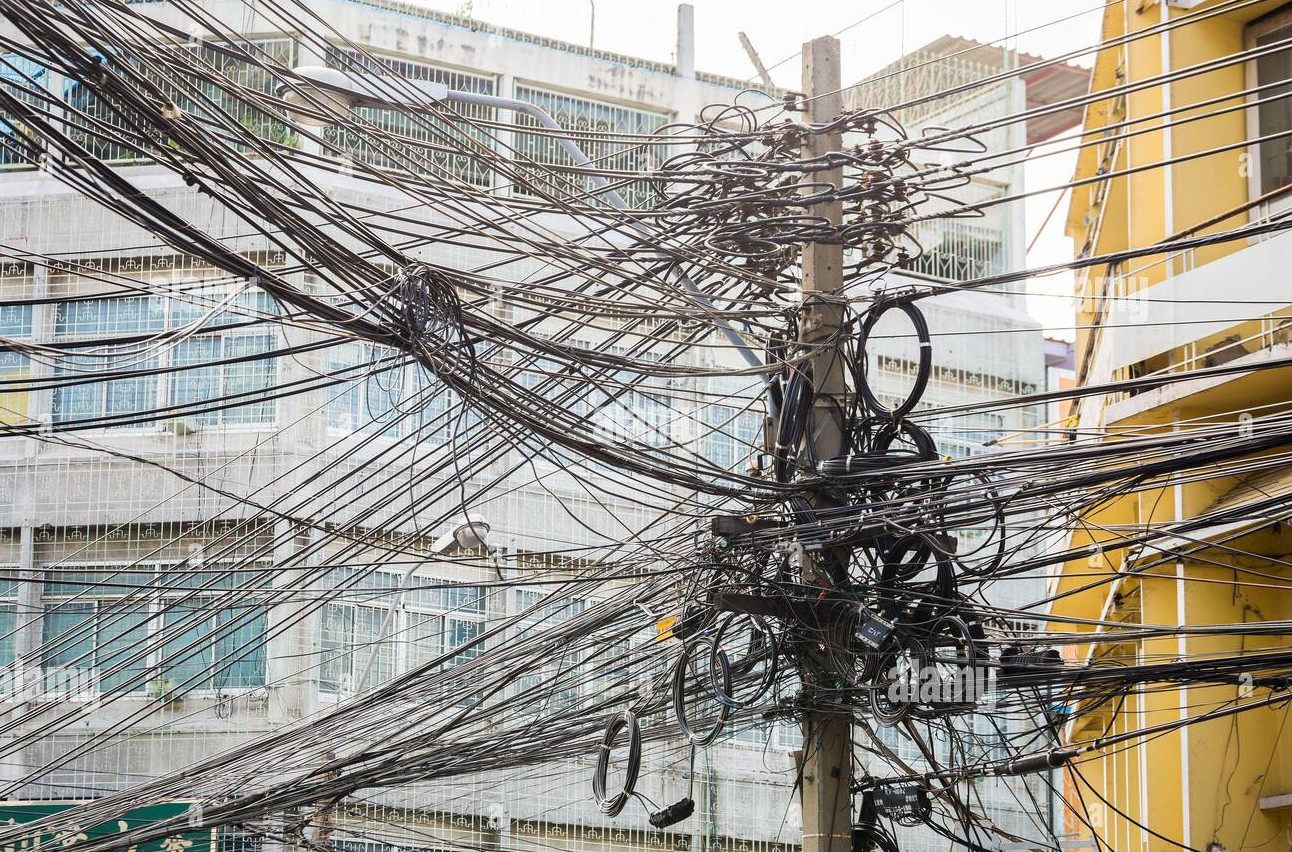

Votre réseau aujourd’hui

On peut de moins en moins parler de “réseau local”.

Un réseau local c’est un tas hétéroclite :

- De dizaines de machine portables, smartphones, ordinateurs, imprimantes, montres, radiateurs … prévus pour accéder directement à internet via l’IPv6

- De dizaines de protocoles parfois tres anciens qui cohabitent

- De centaines d’applications pas toujours bien codées

- De giga octets de données de transit (ADSL2, fibre…)

Impossible de faire confiance à cet amas. Donc c’est le principe du zero confiance qui s’applique.

Ca veut dire qu’il faut tout verifier avant de faire confiance à une machine.

Nota : une machine qui n’est pas utilisée peut être une machine qui duplique, ou chiffre, ou efface des données.

Système

Qui a vérifié le code système ?

Quel est son avis ?

Quel niveau de confiance placez-vous dans cette personne ?

Applications

Qui a vérifié les applications annexes ?

Quel est son avis ?

Quel niveau de confiance placez-vous dans cette personne ?

Veille

Comment surveillez-vous l’état de votre réseau ?

Avec quels outils ?

Qui a fait ces outils ?

Qui maintient ces outils ?

Délégation C’est un travail que quasiment aucun particulier ne fait. Au mieux on délègue une large part de ce travail à des prestataires extérieurs.

- Box avec services et mises à jour quasi gratuits

- antivirus gratuits

- Logiciels gratuits

- Services en ligne gratuits

- Pilotes gratuits avec des mises à jour gratuites

- Mention spéciale pour les wifi gratuits

Les lignes avec le mot “gratuit” méritent interrogation.

Pourquoi est-ce gratuit ?

Pourquoi des sociétés vous proposent ces services sans contrepartie financère de vote part ?

Ou est la contrepartie ?

Le VPN

le VPN c’est un report de confiance, ce n’est pas une sécurité.

Le VPN est un trés bon outils dans certains cas. Pas dans tous !

Le cloud

- Le cloud c’est d’abord un contrat entre vous et quelqu’un d’autre. Vous l’avez bien lu n’est-ce pas ?

- Le cloud c’est l’ordinateur de quelqu’un d’autre. Vous louez un bout d’espace disque, un bout d’accès internet à quelqu’un d’autre.

- Les données dans “le cloud” ont le meme niveau de sécurité et le même niveau de menace que les machines de cette personne.

Pour bien faire il faudrait une dizaine d’articlesavec des heures de lecture. On va ptetre prendre 2 minutes pour en faire un.

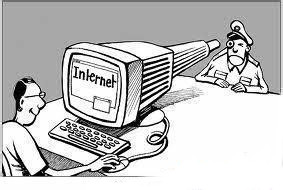

La surveillance généralisée

On y est déja.

Vous avez deux livres à (re)lire pour choisir votre préférence.

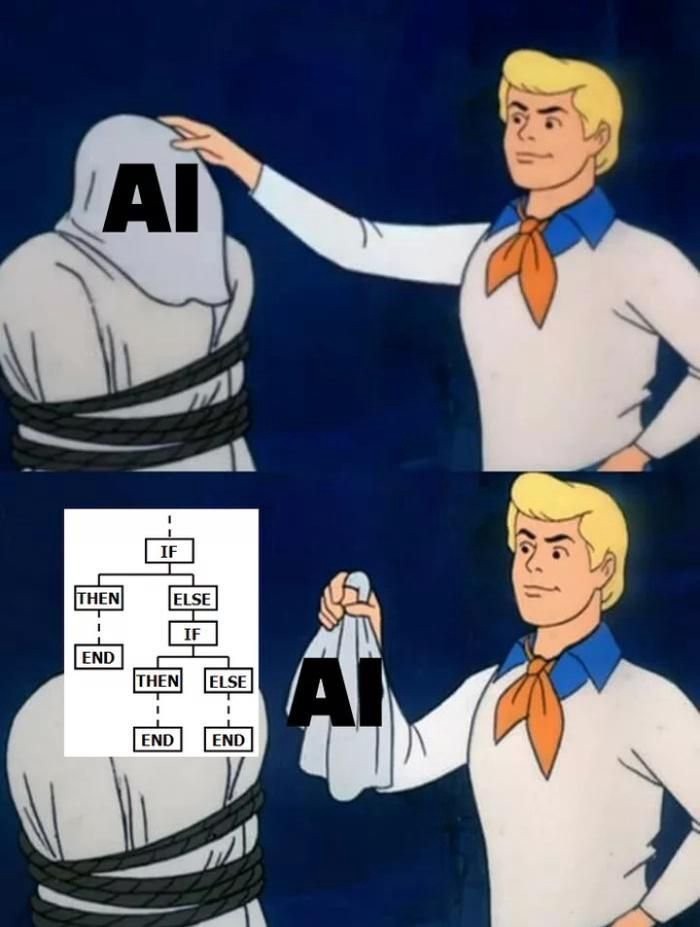

L’intelligence Artificielle

C’est du code qui fait du code. Mais qui a codé le code ?